2024-10-31 微信公众号精选安全技术文章总览

洞见网安 2024-10-31

0x1 Opera 浏览器易受通过恶意扩展程序发起的跨浏览器攻击

网络研究观 2024-10-31 23:16:22

Guardio Labs 发现了 Opera 浏览器中的一个严重漏洞,该漏洞允许恶意扩展通过私有 API 未经授权访问敏感功能,如屏幕截图、设置修改等,可能导致账户劫持。此漏洞被称为“CrossBarking”,通过发布一个看似无害的“小狗主题”扩展程序来验证概念。该扩展程序能够绕过安全控制,操纵浏览器环境,甚至改变 DNS over HTTPS 配置。Opera 承认了这一漏洞,并与 Guardio 合作迅速部署了修复措施。尽管如此,由于跨浏览器扩展的基本设计和对第三方来源的依赖,仍存在一定的风险。Opera 建议用户仅从官方附加组件商店安装扩展程序,避免使用权限过高的扩展,经常检查已安装的附加组件,并保持浏览器更新。

browser_vulnerability cross_browser_attack malicious_extension private_api_abuse browser_security third_party_risk browser_dns_hijacking security_patch user Responsibility

0x2 新型 Fog 勒索软件威胁网络空间

网络研究观 2024-10-31 23:16:22

2024年春季,名为「雾」的新型勒索软件开始传播,主要针对教育部门,同时也影响旅行、金融和制造业。该勒索软件利用受损的VPN凭据和已知漏洞CVE-2024-40766进行攻击,通过哈希传递攻击提升权限,禁用安全软件,并加密文件。攻击者还会创建新用户帐户,使用反向SSH shell和工具如Metasploit保持访问。数据泄露后,文件被上传到MEGA存储服务,并要求赎金。建议组织更新系统、监控网络活动、实施网络分段和安全备份以防御。

勒索软件 经济动机 双重勒索 漏洞利用 网络犯罪合作 防御措施

0x3 新型“FakeCall”变种劫持 Android 外拨电话进行网络钓鱼

网络研究观 2024-10-31 23:16:22

Zimperium 的 zLabs 团队发现了一种新型 FakeCall 恶意软件的变种,该变种通过语音网络钓鱼 (vishing) 完全控制 Android 设备,旨在诱骗用户泄露财务信息。FakeCall 最先由 ThreatFabric 和卡巴斯基发现,现已具备新功能,使其更难检测,允许攻击者远程操纵设备功能并绕过用户权限,以及捕获和控制呼叫。攻击以欺骗性下载链接或短信开始,诱骗受害者安装恶意 APK 文件,然后下载第二阶段恶意软件负载。该恶意软件经过高度混淆,使用先进的反检测技术,连接到远程命令和控制 (C2) 服务器以执行命令。最新变种模仿标准拨号程序应用,拦截并控制来电和去电,可能重定向用户到冒充客户支持的攻击者,窃取财务和个人信息。利用 Android 的无障碍服务,FakeCall 可监控拨号器活动并响应权限提示,对设备操作进行广泛控制。攻击者可模拟设备交互,拨打未经授权的电话或点击屏幕元素,危害受害者帐户安全。新变种展现出高级功能,如检测蓝牙连接和屏幕状态,进行录音、拍照、启动实时视频流并控制两个摄像头。恶意软件的命令集在最新版本中得到了丰富,使攻击者可以对受感染的设备进行精细控制,包括信息收集、设备控制、数据操纵和远程界面模拟。为了防御这种威胁,建议避免从 Google Play 商店之外下载应用程序,独立验证呼叫者身份,并保持 Play Protect 处于活动状态。

Android恶意软件 网络钓鱼 远程控制 隐私泄露 反检测技术

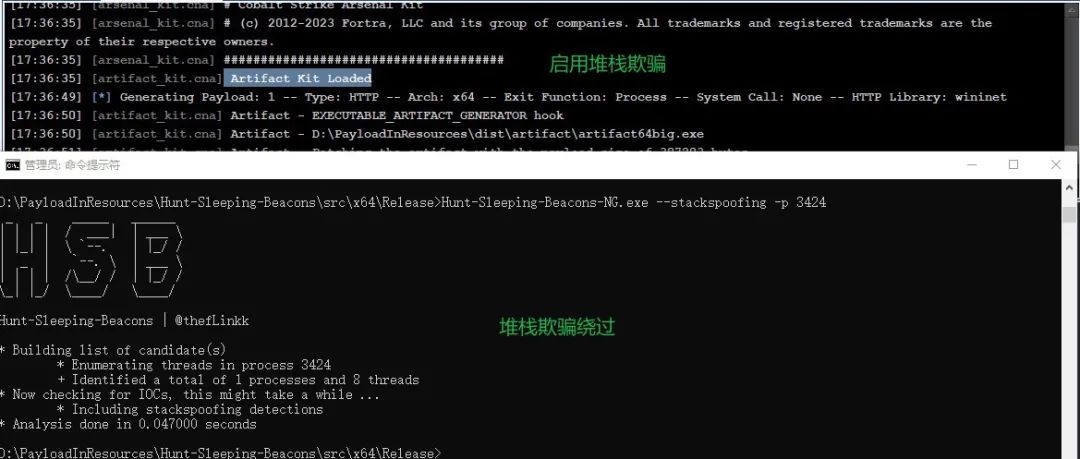

0x4 堆栈欺骗和内存扫描绕过

白帽子安全笔记 2024-10-31 18:20:38

0x5 【钓鱼攻防】手把手带你使用GoPhish钓鱼框架

儒道易行 2024-10-31 18:01:26

这个世界并不是掌握在那些嘲笑者的手中,而恰恰掌握在能够经受得住嘲笑与批评仍不断往前走的人手中。

0x6 创宇安全智脑 | Apache Solr 认证绕过(CVE-2024-45216)等76个漏洞可检测

创宇安全智脑 2024-10-31 15:33:04

创宇安全智脑是基于知道创宇16年来AI+安全大数据在真实攻防场景中的经验积累构建的下一代全场景安全智能算力平台

0x7 06-XXE备忘录

黑域之路 2024-10-31 14:56:56

XXE备忘录,个人知识归档。主要为常用测试思路和各类绕过手法分享!!!

0x8 CyberPanel (CVE-2024-51567) 远程命令执行漏洞

天启实验室 2024-10-31 13:16:27

CyberPanel是一款基于Open LiteSpeed开发的多用户管理控制面板。2024年10月,CyberPanel v2.3.6版本被披露存在远程命令执行漏洞(CVE-2024-51567),攻击者无需登录即可在目标服务器上执行任意命令,从而控制服务器。漏洞复现过程包括获取目标服务器的csrftoken,并通过非POST请求方法(如OPTIONS/PUT/PATCH)触发命令执行。漏洞源于缺少鉴权机制,并且对请求体的处理不当,导致未授权命令执行。虽然存在过滤处理,但由于请求方法未严格限制,攻击者可以绕过检查。修复提交记录和详细分析可在原作者的文章和GitHub提交记录中找到。

远程命令执行 权限绕过 CyberPanel漏洞 CVE-2024-51567 漏洞复现 安全修复

0x9 操作系统安全防护浅析(下篇)

中国保密协会科学技术分会 2024-10-31 12:02:52

本文是《操作系统安全防护浅析》的下篇,主要从六个方面对操作系统安全防护进行介绍,包括杀毒软件、设备访问控制软件、主机入侵防御系统、Shell、操作系统事件日志和虚拟化防护。文章指出,杀毒软件虽能防护系统安全,但开发者编码错误可能导致漏洞;设备访问控制软件用于阻止未授权设备连接,以防数据泄露;主机入侵防御系统通过行为检测识别恶意代码;Shell中的CMD和PowerShell需监控其进程以防止恶意利用;操作系统事件日志的集中记录和分析有助于检测恶意行为;虚拟化防护则关注于物理服务器上计算环境的隔离。文章旨在帮助读者对操作系统安全防护有初步的认识,并强调了防护软件和日志在安全防护中的重要性。

操作系统安全 恶意代码防护 访问控制 入侵检测与防御 日志分析与监控 虚拟化安全 Shell安全

0xa 漏洞挖掘技巧 | 利用缓存配置错误绕过鉴权

白帽子左一 2024-10-31 12:00:38

本文讲述了一个网络安全漏洞的发现过程。作者在测试一个电子商务网站时,发现了一个由于缓存配置错误导致的鉴权绕过漏洞。通过Autorize工具测试,作者发现普通用户可以访问管理端点,但在重放器测试时却出现403错误。经过分析,作者发现服务器在短时间内缓存了管理员的请求响应,攻击者可以利用这个时间窗口获取商店的所有订单和客户信息。作者通过一个bash脚本验证了这一漏洞,并在几小时内得到了修复。文章强调了渗透测试的重要性,并提醒读者所有渗透测试都需获取授权。

漏洞挖掘 缓存配置错误 授权绕过 IDOR GraphQL API 时间窗口攻击

0xb Apache OFBiz历史漏洞复现合集.pdf

Timeline Sec 2024-10-31 09:02:03

Apache OFBiz近两年以来的7个漏洞复现合集,文内可领取PDF技术手册文档。

0xc 针对黑产团伙使用AsyncRAT和XWorm远控木马最新攻击样本分析

安全分析与研究 2024-10-31 08:40:32

针对黑产团伙使用AsyncRAT和XWorm远控木马最新攻击样本分析

恶意软件分析 远程控制木马(RAT) 壳代码(shellcode)分析 内存操作 安全机制绕过 黑产活动 威胁情报

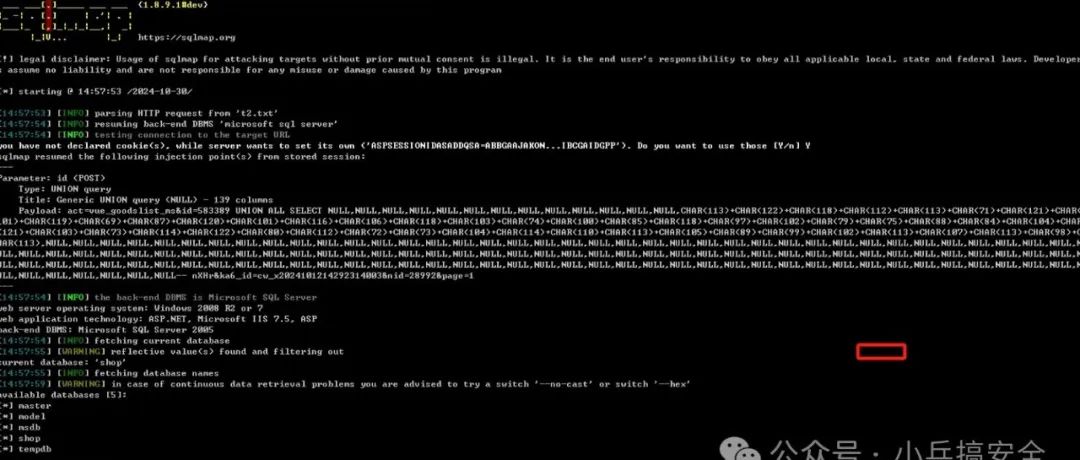

0xd sqlmap基于mssql注入利用及总结

小兵搞安全 2024-10-31 08:33:13

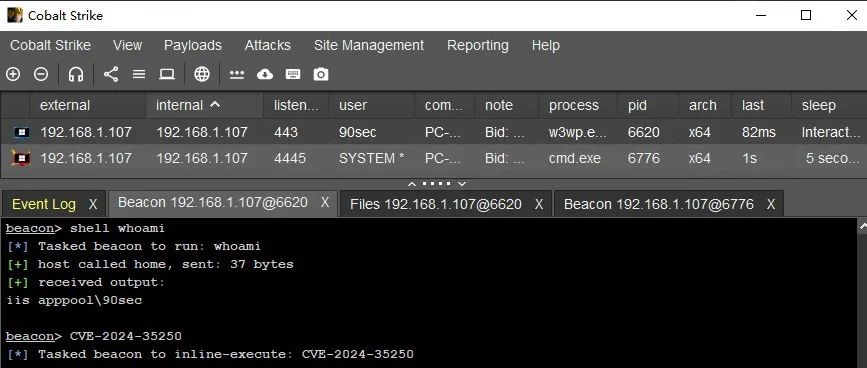

0xe CVE-2024-35250提权漏洞插件

潇湘信安 2024-10-31 08:30:12

CVE-2024-35250这个漏洞可以通过利用未受信任的指针,来进行任意内存读写,最终实现权限提升。

0xf 简单绕过 IOS应用 frida检测

进击的HACK 2024-10-31 07:50:47

本文介绍了作者在测试一个iOS项目时遇到的应用闪退问题,并详细阐述了绕过frida检测的解决过程。首先,作者排除了VPN代理和越狱检测导致的闪退,确认是frida检测导致的问题。接着,作者尝试使用GitHub上的项目fridare来绕过检测,但由于需要macOS环境编译,作者转而尝试传统方法:安装指定版本的frida-server,然后从路径中提取必要的执行文件和依赖库,卸载frida-server,并将提取的文件放在指定目录以绕过检测。文章详细描述了通过deb包安装frida-server、复制文件、卸载服务、创建目录、修改权限并最终运行frida-server的过程,成功解决了app闪退问题,为后续的分析工作提供了便利。

iOS安全 Frida检测绕过 应用逆向工程 越狱环境 软件调试

0x10 文件上传常见防御与突破总结

信安路漫漫 2024-10-31 07:00:36

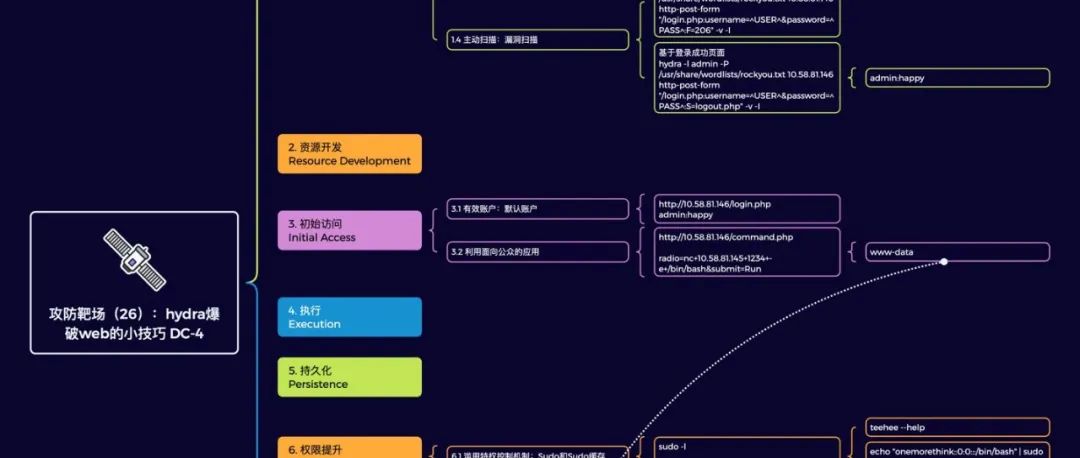

0x11 攻防靶场(26):hydra爆破web的小技巧 DC-4

OneMoreThink 2024-10-31 00:15:26

基于ATT\\x26amp;CK的靶机WalkThrough

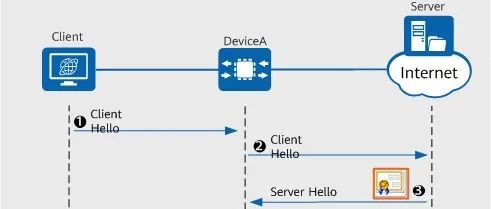

0x12 一文读懂系列:SSL加密流量检测技术详解

全栈安全 2024-10-31 00:06:57

本站文章为人工采集,目的是为了方便更好的提供免费聚合服务,如有侵权请告知。

具体请在留言告知,我们将清除对此公众号的监控,并清空相关文章。 所有内容,均摘自于互联网,不得以任何方式将其用于商业目的。 由于传播,利用此文所提供的信息而造成的任何直接或间接的后果和损失,均由使用者本人负责,本站以及文章作者不承担任何责任。