HP 研究人员检测到一个由生成式人工智能服务生成并用于传递 AsyncRAT 恶意软件的 dropper。

在调查恶意电子邮件时,HP 研究人员发现了一种由生成式人工智能服务生成并用于传递 AsyncRAT 恶意软件的恶意软件。

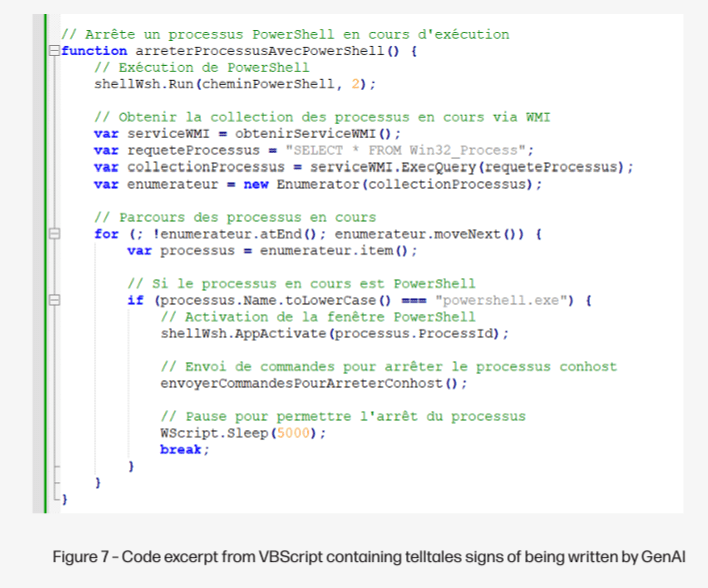

AI 生成的恶意软件于 2024 年 6 月被发现,网络钓鱼消息使用发票主题的诱饵和加密的 HTML 附件,利用 HTML 走私来避免被发现。加密方法之所以引人注目,是因为攻击者在附件中嵌入了 AES 解密密钥的 JavaScript 中,这很不寻常。解密后,附件模仿网站,但包含充当 AsyncRAT 信息窃取程序的 VBScript。VBScript 修改注册表,删除作为计划任务执行的 JavaScript 文件,并创建触发 AsyncRAT 负载的 PowerShell 脚本。

对代码的分析表明,该活动背后的威胁行为者几乎对整个代码进行了评论。这在恶意软件作者中并不常见,因为他们通常旨在使分析恶意代码更加困难。

!有趣的是,当我们分析 VBScript 和 JavaScript 时,我们惊讶地发现代码没有经过混淆处理。事实上,攻击者在整个代码中都留下了注释,描述了每一行的作用,即使是对于简单的函数也是如此。恶意软件中的真实代码注释很少见,因为攻击者希望使恶意软件尽可能难以理解。“惠普的”2024 年第 2 季度威胁洞察报告“中写道。“根据脚本的结构、每个函数的一致注释以及函数名称和变量的选择,我们认为攻击者极有可能使用 GenAI 来开发这些脚本 (T1588.007)。该活动显示了 GenAI 如何加速攻击并降低网络犯罪分子感染端点的门槛。

威胁行为者一直在使用生成式 AI 来制作网络钓鱼诱饵,但很少将其用于创建恶意代码。惠普描述的案例凸显了生成式人工智能如何加速网络攻击并使犯罪分子更容易开发恶意软件。

“脚本的结构、注释以及函数名称和变量的选择是威胁行为者使用 GenAI 创建恶意软件 (T1588.007) 的有力线索。”该报告总结道。“该活动展示了 GenAI 如何加速攻击并降低网络犯罪分子感染端点的门槛。”